AWSクラウドプラクティショナーのメモ

仕事でがっつりAWSを使った設計をすることになった。ゴールデンウィークにやることもないので、AWSの勉強をしている。いくつか本を買って読んでたけど、イマイチ自分が欲しい情報が入っていない。AWSのベストプラクティス集みたいなのを期待したが、あんまりそういうのは載ってなかった。

資格を取ったほうが体系的に学べるし、今の自分がほしい知識が吸収できそうと思ったので、GW期間中にAWSクラウドプラクティショナーの資格に挑むことにした。その中で、すんなり頭に入ってこなかったサービスや用語についてまとめた。

Elastic Beanstalk¶

AWSクラウドにアプリケーションのデプロイと管理の環境を簡単に設定できる。

例えば

- ログ

- EC2インスタンス

- EBS

- ロードバランサー

- セキュリティ

- モニタリング

- VPC

- RDS

などを簡単に設定できるサービス。

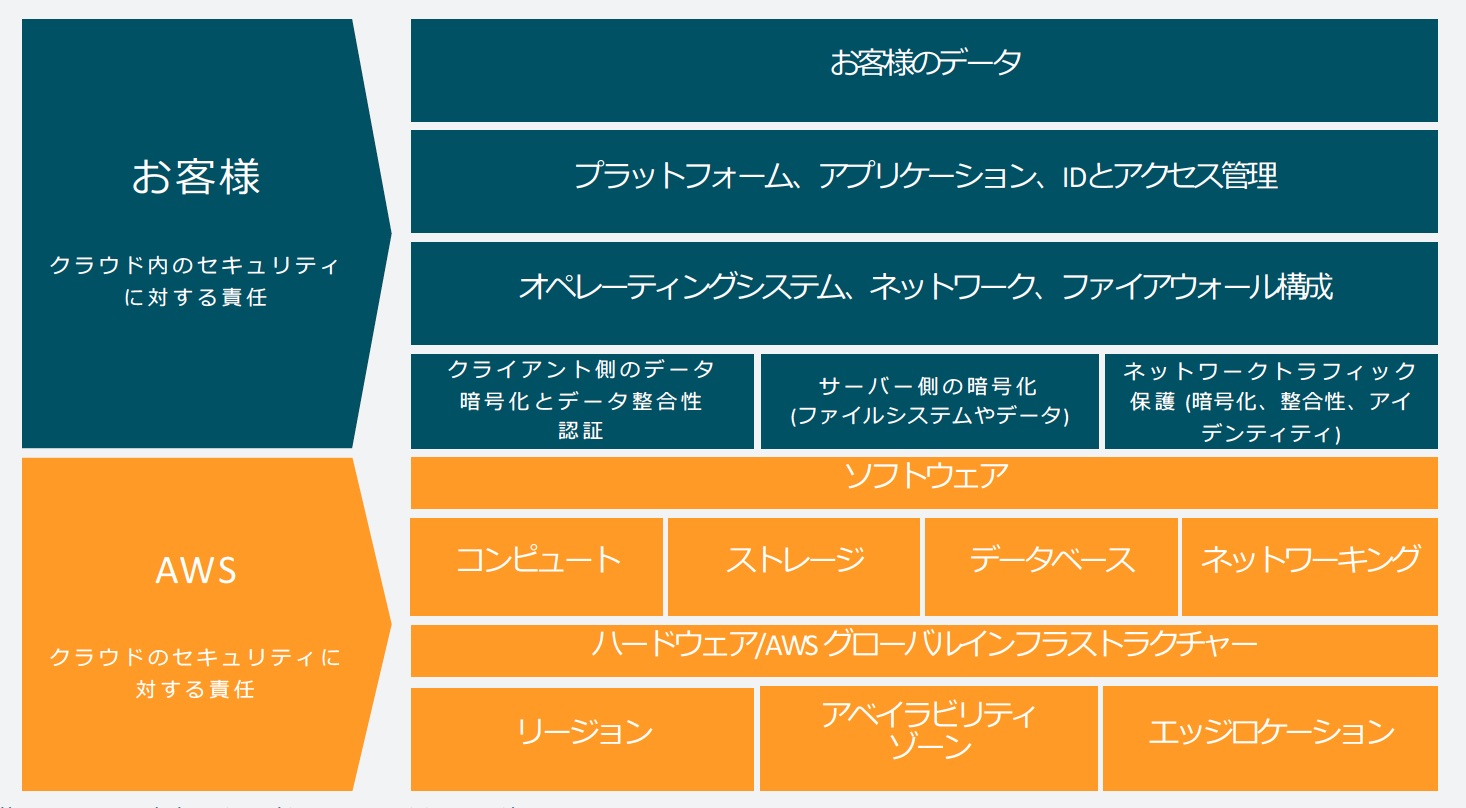

責任共有モデル¶

セキュリティとコンプライアンスについての責任が、AWSと利用者の間で共有されるとする考え方。 この範囲はAWSが責任を持つけど、あの範囲は利用者の責任ね、っていうモデル。

AWS Artifact¶

第三者による監査レポートを無料でダウンロードできる。いつでもダウンロード可能。

TAM¶

正式名称は Technical Account Manager 。AWSユーザーに対して技術的視点でサポートしてくれる専門家。

AWS Shield¶

マネージド型の DDoS 保護。Standard と Advanced の2種類あり。

Standard¶

- レイヤー3および4 に対する既知の攻撃に向けた保護をする。

- Amazon CloudFront 、 Amazon Route 53 と一緒に使用する。

Advanced¶

Standard の機能に加えて次の機能がある。

- 次のリソース保護が可能

- ELBロードバランサー

- EC2 Elastic IPアドレス

- Amazon CloudFront ディストリビューション

- Amazon Route53 ホストゾーン

- AWS Global Accelerator アクセラレーター

- 大規模で高度な DDoS 攻撃に対する追加の検出および緩和策と、ほぼリアルタイムの可視性を提供

- 24 時間 365 日の AWS Shield レスポンスチーム (SRT) へのアクセス

- DDoS に関連して起こったスパイクに対する保護を提供

AWS Direct Connect¶

AWSが提供する専用接続サービス。ユーザーのネットワーク環境からAWSまでインターネットを経由せず(専用線を介して)プライベート接続するサービス。

VPCエンドポイント¶

VPCエンドポイントは、サポート対象のAWSサービスなどにVPCをプライベートに接続可能な仮想デバイスのこと。Virtual Private Cloud (VPC) とサポートされているサービスの間の接続が有効になる。 ゲートウェイエンドポイント と インターフェースエンドポイント の2種類あり。

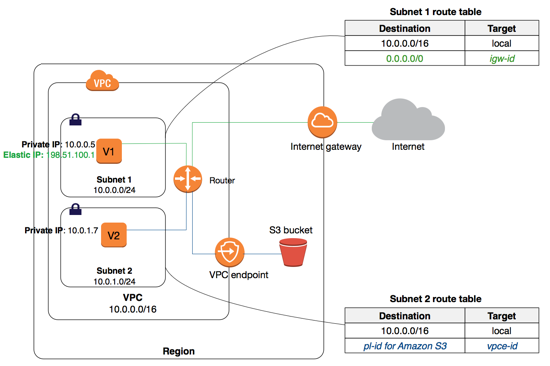

ゲートウェイエンドポイント¶

VPCにインターネットゲートウェイや NATデバイスを必要とせずに、Amazon S3 および DynamoDB への信頼性の高い接続を提供する。

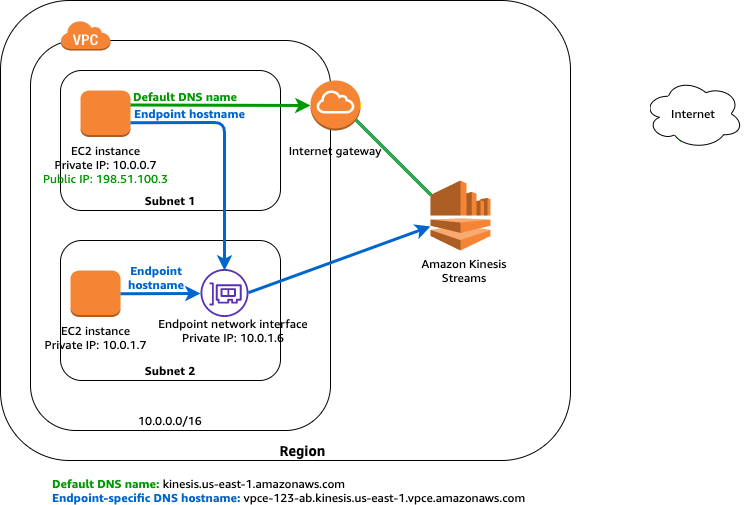

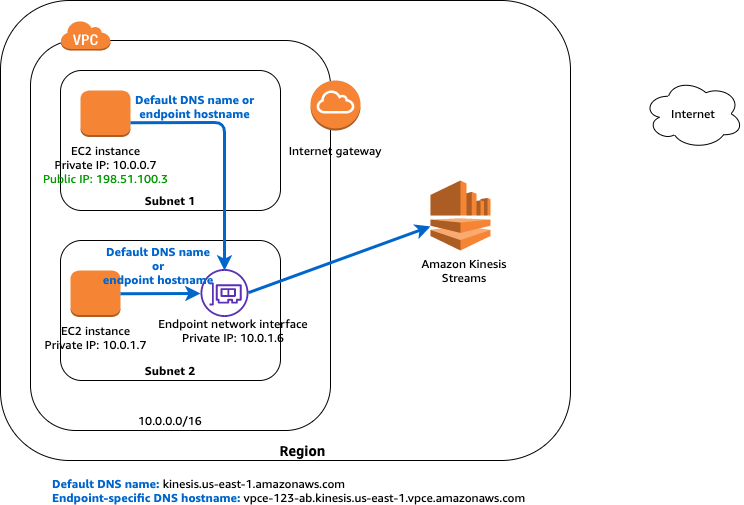

インターフェイスエンドポイント¶

VPC内にインターフェイスを設置して、インターネットゲートウェイを介さずに、VPC外(AWS通信網内)のサービスにアクセスするための機能のこと。

下記例では、プライベートDNSの有効/無効時のVPC外の接続方法の違いを説明している。

プライベートDNSを使わない場合¶

デフォルトの DNS 名を使用して AWS リージョンのパブリック IP アドレス空間経由で Amazon Kinesis Data Streams と通信。

プライベートDNSを使った場合¶

デフォルトの DNS ホスト名またはエンドポイント固有の DNS ホスト名を使用して、インターフェイスエンドポイントを介して Amazon Kinesis Data Streams にリクエストを送信。

VPCピアリング¶

2つのVPC間でプライベートな接続を可能にするネットワーキング機能。